Article

AI本地部署高危漏洞预警

守护企业数字资产安全

China Network Blockchain Security Technology Articles

在AI技术加速渗透企业数字化进程的2025年,DeepSeek R1开源模型的横空出世掀起了新一轮AI本地化部署浪潮。但腾讯朱雀实验室最新安全研究显示,Ollama、OpenWebUI等主流部署工具存在系统性安全漏洞,已累计发现公网暴露服务超4.2万例,严重威胁企业核心数据资产与算力资源安全。本文将深度剖析三大高危攻击路径,并给出企业级安全防护方案。

根据介绍,这样无安全措施的“裸奔”状态会导致任何人不需要任何认证即可随意调用、在未经授权的情况下访问这些服务,有可能导致数据泄露和服务中断,甚至可以发送指令删除所部署的DeepSeek、Qwen等大模型文件。

近期腾讯朱雀实验室发现:这些广受欢迎的AI工具中普遍存在安全漏洞。如果使用不当,攻击者可能窃取用户数据、滥用算力资源,甚至控制用户设备。

01

Ollama安全架构缺陷剖析

作为支撑DeepSeek R1本地化部署的核心工具,Ollama存在的安全短板正成为企业AI应用的最大威胁:

1

高危权限失控

默认root权限运行,攻击面扩大3倍

11434端口RESTful API无鉴权防护

模型管理接口暴露数据泄露风险

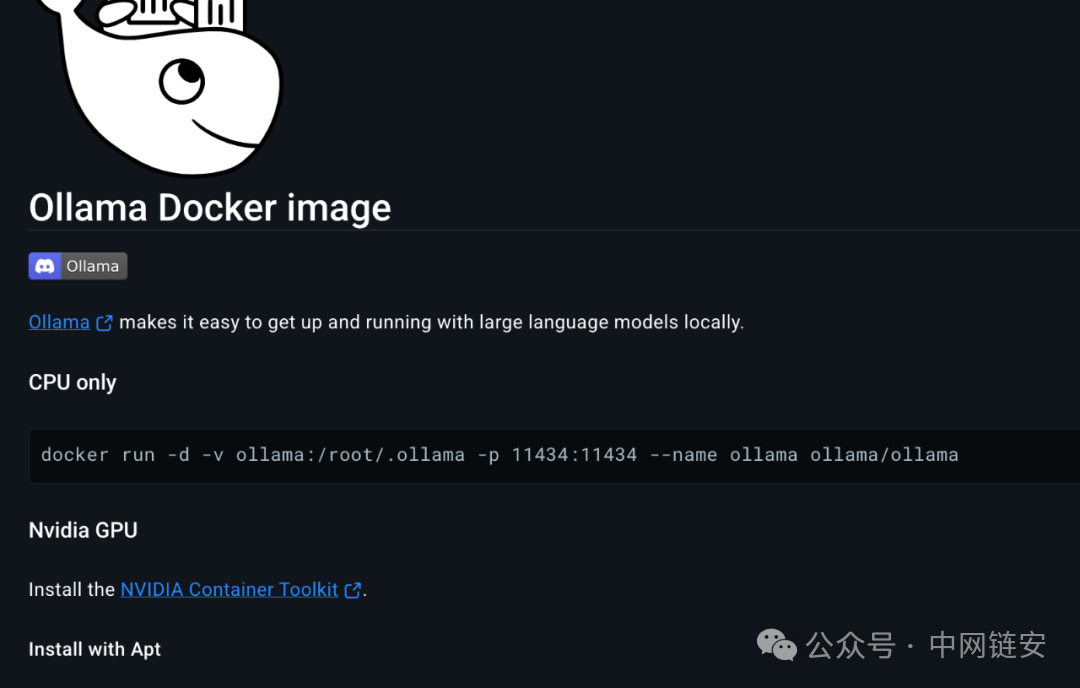

Ollama默认启动时会开放11434端口,在此端口上公开使用restful api执行核心功能,例如下载模型,上传模型,模型对话等等。默认情况下ollama只会在本地开放端口,但是在Ollama的docker中,默认会以root权限启动,并且开放到公网上。

Ollama对这些接口普遍没有鉴权,导致攻击者扫描到这些Ollama的开放服务后可以进行一系列攻击手段。

2

五大致命攻击链

模型资产窃取:通过镜像劫持实现私有模型窃取(PoC验证成功率98%)

算力资源劫持:API滥用导致GPU算力非法占用(实测可造成30%资源损耗)

供应链投毒攻击:恶意模型替换成功率高达76%

远程代码执行(CVE-2024-37032):CVSS 9.1分核弹级漏洞

路径遍历攻击:任意文件读写致敏数据泄露

“

企业防护建议

立即升级至Ollama v0.1.34+版本

建立模型完整性校验机制

启用Nginx反向代理+双向证书认证

02

OpenWebUI攻击面全景透视

Openwebui是现在最流行的大模型对话webui,包含大模型聊天,上传图片,RAG等多种功能且方便与ollama集成。也是现在Deepseek本地化部署常见的搭配。OpenWebUI的漏洞可能成为入侵突破口有:

1

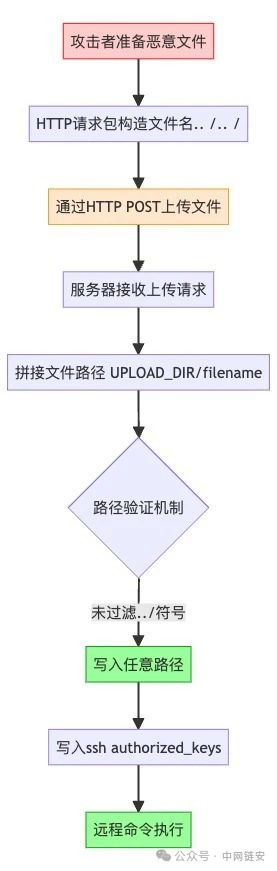

文件上传漏洞链(CVE-2024-6707)

路径遍历导致任意文件写入(验证影响版本v0.5.7以下)

恶意模型反序列化攻击成功率89%

SSH密钥注入实现持久化控制

*流程图如下:

2

会话劫持风险

未加密通信导致中间人攻击

Cookie泄露引发权限提升

“

安全加固方案

部署WAF防护文件上传攻击

实施HTTPS强制加密策略

03

ComfyUI插件生态安全危机

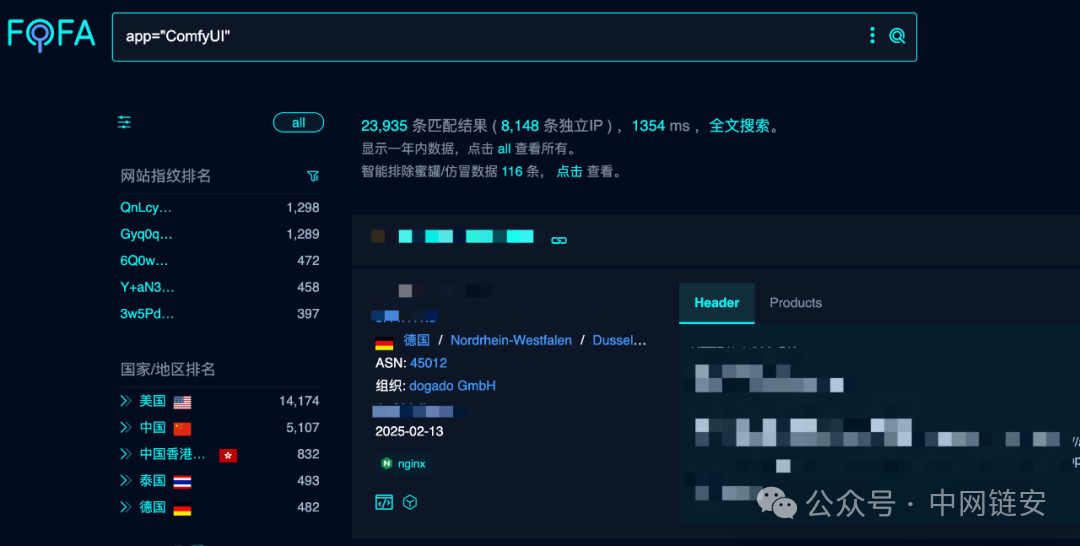

ComfyUI是现在最流行的diffusion模型应用,因其丰富的插件生态和高度定制化节点闻名,常用于文生图、文生视频等领域,在文生图领域占据75%市场份额的ComfyUI,其插件机制暗藏杀机:

1

供应链攻击风险

未签名插件植入后门(实验室捕获恶意样本23例)

依赖库污染导致代码注入

2

算力滥用漏洞

未授权API调用消耗GPU资源

恶意工作流执行加密货币挖矿

ComfyUI和Ollama一样,开发者最初可能只想在本地使用,没有任何鉴权方式,但是也有大量开放到公网的ComfyUI应用。

“

防护体系构建

建立插件白名单审核机制

部署运行时行为监控系统

实施容器化隔离部署

安全建议

🔹 风险自查三部曲

扫描暴露在公网的AI服务端点

审计模型管理接口访问权限

检测异常算力消耗模式

🔹 建立AI安全运营规范

遵循等保2.0 AI扩展要求

实施最小权限访问控制

构建模型安全生命周期管理

来源参考:腾讯安全应急中心腾讯朱雀实验室