SlashNext 的网络安全研究人员发现了一种名为 “Astaroth” 的复杂新型网络钓鱼工具包,它能够绕过双因素身份验证(2FA),并瞄准包括 Gmail、雅虎(Yahoo)、美国在线(AOL)、微软 365 以及各种第三方登录服务在内的广泛在线账户。

Astaroth 与传统的网络钓鱼工具包的不同之处在于,它不仅能窃取登录凭据,还能实时捕获双因素身份验证令牌和会话 Cookie,使攻击者能够完全绕过双因素身份验证。这是通过一种类似 evilginx 的反向代理实现的,该反向代理会拦截并操纵受害者与合法身份验证服务之间的流量。

报告解释称:“Astaroth 利用一种类似 evilginx 的反向代理来拦截并操纵受害者与诸如 Gmail、雅虎和微软等合法身份验证服务之间的流量。它充当中间人,实时捕获登录凭据、令牌和会话 Cookie,有效地绕过了双因素身份验证。”

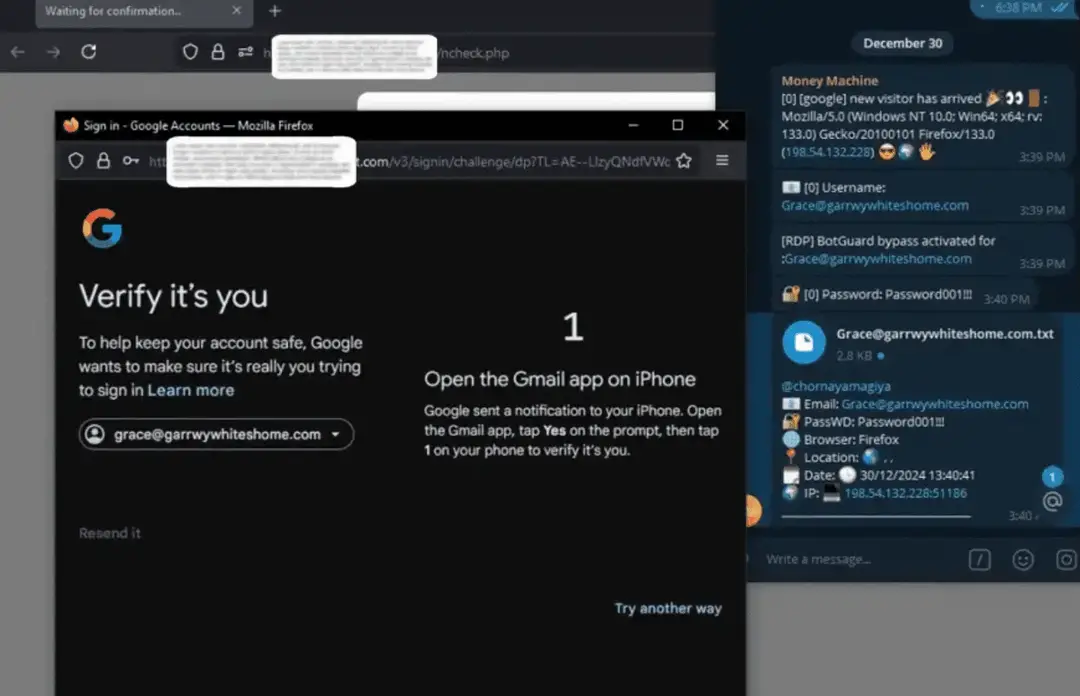

攻击始于受害者点击一个网络钓鱼网址,该网址会将他们重定向到一个伪装成合法登录页面的恶意服务器。在将请求转发到合法服务器之前,该恶意服务器会捕获受害者的登录凭据、双因素身份验证令牌和会话 Cookie。然后,攻击者可以使用窃取的会话 Cookie 登录受害者的账户,而无需进一步的凭据。

报告指出:“最后一步是捕获会话 Cookie,这些 Cookie 是在成功进行身份验证后由合法服务器发出的。Astaroth 会拦截这些 Cookie 并将其传送给攻击者,攻击者可以通过手动修改标头或使用诸如 Burp Suite 之类的工具将其注入到自己的浏览器中。这就完全绕过了双因素身份验证 —— 因为会话已经过身份验证,所以无需进一步的凭据。”

Astaroth 还包含一些旨在提高其有效性和使用寿命的功能,例如像 “防弹主机托管” 这样的自定义托管选项,以抵御关闭该工具包的尝试。该工具包售价 2000 美元,提供六个月的更新服务,卖家甚至在购买前提供测试以建立信任。

虽然双因素身份验证仍然是一项重要的安全措施,但它并非万无一失。用户应该谨慎点击来自未知发件人的链接,并且在输入凭据之前始终要仔细检查登录页面的网址。